Исследователи Akamai обнаружили новую сложную фишинговую аферу, нацеленную на более чем 400 миллионов потенциальных клиентов PayPal.

Сотрудники Akamai обнаружили мошенничество после того, как обнаружили его встроенным в свой собственный сайт WordPress. Сообщается, что многие другие оригинальные сайты WordPress также были взломаны.

Наибольшему риску подвергаются плохо защищенные веб-сайты с легко угадываемыми паролями и без дополнительных настроек аутентификации или проверки.

Мошенничество с PayPal

Мошенничество начинается со всплывающего окна CAPTCHA, которое помогает ему оставаться незамеченным большую часть времени. Пользователи входят в свои учетные записи PayPal перед подтверждением платежных данных, включая адрес, девичью фамилию матери и номер социального страхования.

В результате у пользователей возникает ложное чувство безопасности, поскольку мошенничество позволяет им привязать свой адрес электронной почты к учетной записи, но это дает преступникам только доступ к почтовым ящикам людей.

Мошенничество с кражей личных данных

Последним шагом для предположительной защиты учетной записи PayPal является загрузка документа, удостоверяющего личность, включая паспорта, водительские права и национальные удостоверения личности, которые могут быть использованы для множества потенциально незаконных целей.

В своем заявлении (открывается в новой вкладке) Akamai заявила: «Загрузка правительственных документов и съемка селфи для их проверки — это более серьезная игра для жертвы, чем простая потеря информации о кредитной карте; это может быть использовано для создания торговых счетов в криптовалюте под имя жертвы, которое затем может быть использовано для отмывания денег, уклонения от уплаты налогов или обеспечения анонимности для других киберпреступлений.

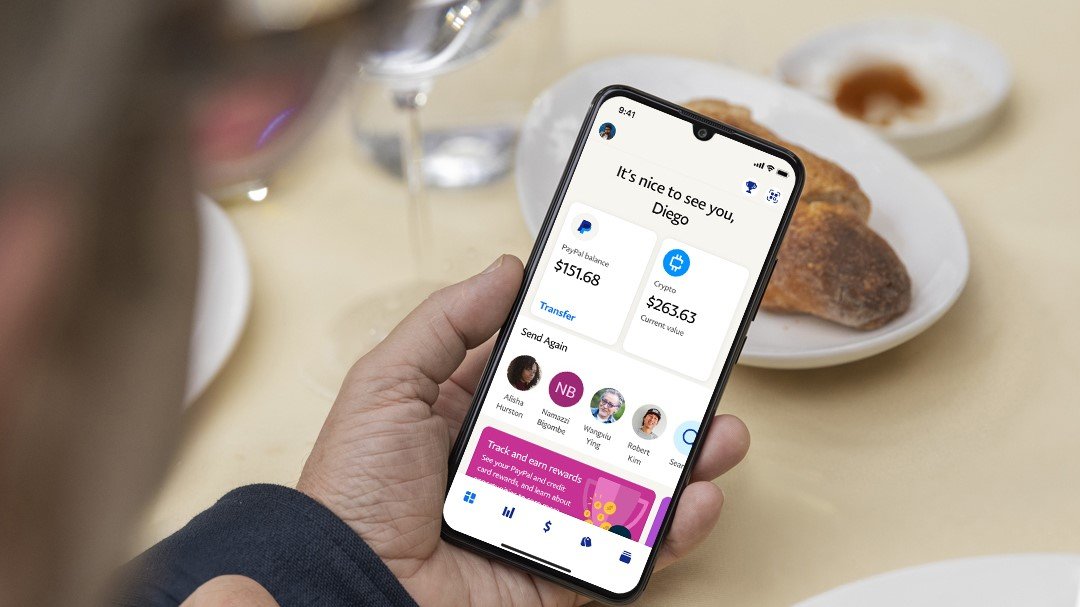

Дизайн точно имитирует то, к чему пользователи уже привыкли в цветовой палитре и макете интерфейса PayPal. Кроме того, похоже, что htaccess использовался для перезаписи URL-адреса с удалением расширения файла PHP, что помогает представить менее подозрительный веб-адрес.

Пользователям Интернета обычно рекомендуется убедиться, что URL-адрес соответствует собственному адресу компании, или повторно получить доступ к странице из поисковой системы, чтобы убедиться, что они не являются участниками мошенничества.